Les cybercriminels utilisent avec succès les vulnérabilités les plus courantes, ainsi que le "Swarm" pour accélérer et amplifier leurs attaques

La forte récurrence des botnets et l'automatisation des malwares exigent une sécurité intelligente et automatisée associée à une stratégie de prise en charge des incidents

Phil Quade, chief information security officer, Fortinet : "Qu'il s'agisse de WannaCry en mai ou d'Apache Struts en septembre, les vulnérabilités connues mais encore non-patchées à ce jour, servent, toujours et encore de passerelles aux attaques. Si la vigilance s'impose face aux nouvelles menaces et vulnérabilités, les organisations doivent également se pencher sur les événements s'opérant au sein de leur propre organisation. Une véritable hygiène en matière de sécurité devient impérative et il s'agit de migrer vers une sécurité qui mise sur l'automatisation, l'intégration et la segmentation stratégique. Nos adversaires tirent parti de l'automatisation et des scripts. Nous devons donc leur rendre la tâche plus complexe pour lutter contre ces exactions sophistiquées désormais rencontrées au quotidien."

L'essentiel :

Fortinet annonce la publication de son nouveau rapport de sécurité Global Threat Landscape Report. Cette étude révèle une forte récurrence de botnets et une progression des malwares automatisés, soulignant ainsi que les cybercriminels tirent parti de vulnérabilités les plus courantes, associées à des méthodes d'attaque automatisée, et ce, avec des niveaux de rapidité et d'évolutivité sans précédent. Rendez-vous sur notre blog pour les résultats détaillés de cette étude et une synthèse décisionnelle à l'intention des DSI.

Fortinet annonce la publication de son nouveau rapport de sécurité Global Threat Landscape Report. Cette étude révèle une forte récurrence de botnets et une progression des malwares automatisés, soulignant ainsi que les cybercriminels tirent parti de vulnérabilités les plus courantes, associées à des méthodes d'attaque automatisée, et ce, avec des niveaux de rapidité et d'évolutivité sans précédent. Rendez-vous sur notre blog pour les résultats détaillés de cette étude et une synthèse décisionnelle à l'intention des DSI.

Forte automatisation des attaques et technologie swarm : la nouvelle norme

Garder la main sur les attaques swarm, la récurrence des botnets ou les tout derniers ransomwares relève du défi même pour les professionnels de la sécurité les plus chevronnés. Toute organisation qui baisserait sa garde peut devenir la victime des nombreuses attaques actuelles. Pour mieux comprendre les tendances qui s'opèrent sur le terrain, le nouveau rapport de sécurité de Fortinet offre une visibilité au cœur de l'univers des menaces. Il aborde trois aspects essentiels et complémentaires de cet univers, à savoir les vulnérabilités logicielles, les logiciels malveillants et les botnets. Il se penche également sur les vulnérabilités zero-day et les tendances de l'infrastructure sous-jacente de la surface d'attaque, et donne ainsi plus d'éléments sur les cyberattaques qui impacteront les organisations à l'avenir.

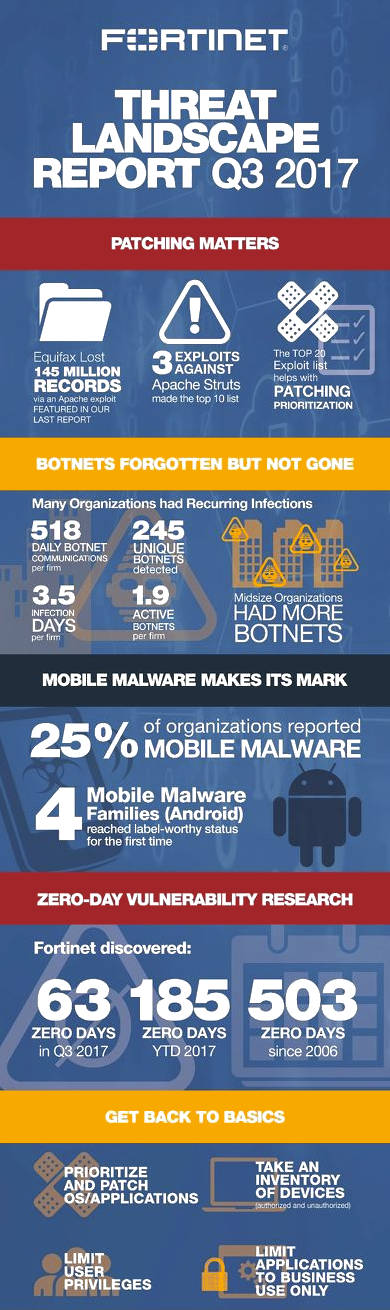

- La sévérité des attaques crée l'urgence : 79% des entreprises ont subi des attaques de sévérité importante sur le troisième trimestre 2017. Sur cette période, ce sont 5 973 exploits uniques qui ont été détectés. 14 904 variantes uniques de 2 646 familles différentes de malware ont également été identifiées. Enfin, ce sont 245 botnets uniques et 185 vulnérabilités zero-day qui ont été détectées à ce jour sur cette année.

- Récurrence de botnets : nombre d'organisations sont réinfectées par un même botnet, et ce, à plusieurs reprises, ce constat étant particulièrement inquiétant. Il se peut que l'organisation victime n'ait pas saisi le danger dans sa totalité et que le botnet soit resté furtif jusqu'à se réveiller lors d'un retour à la normale des opérations métiers. Autre explication possible : l'origine du premier incident de sécurité n'a jamais été identifiée, ce qui a permis au malware de réinfecter l'organisation.

- Les vulnérabilités exploitées par les swarms : la vulnérabilité applicative utilisée par les assaillants pour pirater Equifax est celle qui a été la plus répandue, détectée plus de 6 000 fois sur le trimestre dernier. Sa prévalence reste d'ailleurs la plus importante ce trimestre également. Ce ne sont pas moins de 3 exploits du framework Apache Struts qui comptent parmi le top 10 des vulnérabilités. Ceci illustre comment les assaillants utilisent le swarm lorsqu'ils identifient de multiples cibles vulnérables.

- Menaces mobiles : une entreprise sur quatre a détecté un malware mobile. Quatre familles de malware mobiles se sont distinguées compte tenu de leur prévalence, ce qui indique que l'univers mobile devient une cible privilégiée et que les menaces sont, elles-mêmes, plus automatisées et polymorphes. Alors que la saison des fêtes de fin d'année s'annonce dynamique, cette tendance est préoccupante compte tenu d'une forte tendance à réaliser ses achats à partir de dispositifs mobiles et des multiples objets connectés qui seront offerts en tant que cadeaux.

- Des malwares omniprésents et furtifs : les principales familles de malwares utilisent essentiellement les techniques de téléchargement (download et upload) et d'injection pour infecter les systèmes. Ces processus permettent de packager les éléments malveillants pour les introduire en contournant les outils de défense existants. De plus, les malwares qui établissent des connexions d'accès distant sont capables de recueillir des données utilisateurs et des informations systèmes. De telles techniques sont devenues la norme, comme le souligne le rapport qui pointe la nature plus intelligente et automatisée des malwares actuels.

- Le ransomware toujours d'actualité : après une pause au premier trimestre de l'année, le ransomware Locky est réapparu à grande échelle au travers de trois nouvelles campagnes. Environ 10% des entreprises l'ont signalé. De plus, 22% des organisations ont détecté un ransomware au cours du trimestre.

- Les cybercriminels s'en prennent aux organisations de toutes tailles : les moyennes entreprises présentent un taux plus important d'infection par ransomware, démontrant qu'elles sont lourdement impactées par les problématiques de sécurité. Les cybercriminels considèrent souvent les organisations de taille intermédiaire comme des proies plus faciles : elles ne disposent pas des mêmes ressources et technologies de sécurité que leurs homologues plus grandes, mais leurs données restent de grande valeur. D'autre part, la surface d'attaque des moyennes entreprises s'élargit rapidement avec l'adoption massive de services cloud.

- Les systèmes SCADA sont critiques : en parallèle des attaques majeures comme celles ciblant Apache Struts, certaines menaces ne sont pas détectées ou ont des conséquences qui vont au-delà de l'organisation ciblée. Parmi les exploits identifiés et ciblant différents systèmes industriels SCADA (Supervisory Control And Data Access), un seul a franchi le seuil de 1 sur 1 000 en termes de prévalence et aucun n'a été subi par plus de 1 % des entreprises considérées. Cependant, si les intrusions sur les réseaux d'entreprise et les défaillances qui en résultent sont graves, le piratage d'environnements industriels est encore plus préoccupant : il fragilise grandement l'infrastructure physique critique sur laquelle peuvent dépendre de nombreuses vies. Ces chiffres, bien que faibles, ne sont donc pas à prendre à la légère.

La lutte contre les attaques automatisées grâce à une veille décisionnelle et une sécurité automatisée

Les conclusions sur ce trimestre sont en phase avec nombre des prévisions dévoilées récemment par les équipes FortiGuard Labs pour 2018. Les tendances identifiées et les données sur les menaces laissent envisager une vague d'attaques d'un nouveau type dans un avenir proche. La communauté des cybercriminels tire déjà parti de l'automatisation pour définir des attaques utilisant des vulnérabilités, avec des malwares toujours plus évolués et capables de se propager rapidement sur un large périmètre.

La garantie d'une sécurité pérenne n'est possible qu'à l'aide d'un framework de sécurité qui favorise le partage des informations de veille sur les menaces évoluées et une architecture ouverte associant les composants de sécurité et réseau pour constituer un arsenal de défense unifié, automatisé et proactif. La surface d'attaque en forte évolution plaide en faveur d'une réelle flexibilité pour déployer rapidement les stratégies et solutions de sécurité les plus récentes, avec la possibilité d'intégrer de nouvelles techniques et technologies évoluées lorsqu'elles émergent, sans remise en cause de l'existant.

Alors que les attaques sont toujours plus nombreuses, rapides et automatisées, il devient essentiel de définir la stratégie de patching par rapport à la réalité du terrain, pour ainsi se focaliser sur l'essentiel. De plus, les organisations doivent s'assurer que la détection des menaces et la stratégie de prise en charge des incidents viennent en complément des technologies de veille existantes, pour ainsi accélérer le processus.