Le Premier Virus sur Téléphones Mobiles Fête ses 10 ans

Auteur : Axelle Apvrille, chercheur sénior anti-virus sur mobile chez Fortinet

Auteur : Axelle Apvrille, chercheur sénior anti-virus sur mobile chez Fortinet

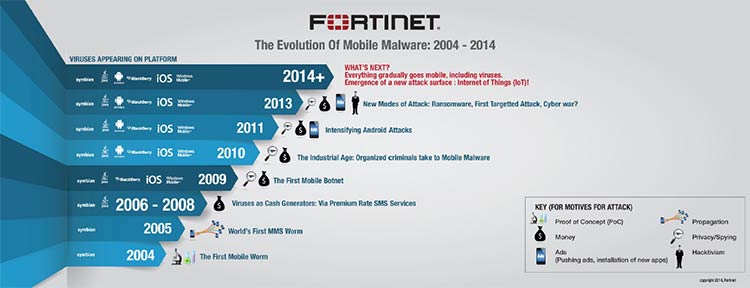

2014 marque le 10ème anniversaire de Cabir, le premier virus infectant les téléphones mobiles. A cette occasion, FortiGuard Labs de Fortinet fait une rétrospective en examinant l'évolution et l'importance des menaces sur les téléphones mobiles au cours des 10 dernières années.

De Cabir à FakeDefend, la dernière décennie a vu le nombre de virus mobiles exploser. En 2013, l'équipe FortiGuard de recherches anti-virus a identifié plus de 1300 nouvelles applications malicieuses par jour et surveille plus de 300 familles de logiciels malveillants sur Android et plus de 400 000 applications Android malicieuses.

Outre la croissance en nombre constatée, l'autre tendance importante à souligner est que les virus mobiles ont suivi la même évolution que les virus sur PC, mais de manière beaucoup plus rapide. La généralisation des smartphones et le fait qu'ils intègrent un système de paiement (numéros surtaxés) en font des cibles facilement monétisables. En outre, ils embarquent des systèmes type logiciel de géolocalisation, micro, GPS et caméras, qui permettent d'espionner leur propriétaire de façon particulièrement intrusive. Tout comme les virus sur PC, les virus mobiles ont très vite, évolués dans le seul but de gagner de l'argent via des modèles économiques plus ou moins complexes.

Dans la chronologie qui suit, FortiGuard Labs revient sur les virus mobiles les plus importants de ces 10 dernières années et explique leur rôle dans l'évolution des menaces:

2004 : Le coup d'essai !

Cabir est le premier ver mobile au monde. Conçu pour infecter les téléphones portables Nokia de la Série 60 en utilisant la technologie Bluetooth, son attaque résultait dans l'affichage du mot " Caribe " sur l'écran d'accueil des téléphones infectés. Le ver se propageait ensuite en recherchant d'autres appareils (téléphones, imprimantes, consoles de jeux…) à proximité de lui à l'aide des fréquences Bluetooth.

A savoir

Les experts pensent que ce ver a été développé par le groupe de hackers 29A en tant que " concept théorique " étant donné son caractère inoffensif.

2005 : La propagation par MMS

CommWarrior ajoute à Cabir l'infection par MMS. En effet, le ver se propage d'une part par Bluetooth, et d'autre part, par MMS à tous les contacts du téléphone infecté. Les MMS n'étant généralement pas gratuits, cela a engendré des coûts pour les victimes. Certains opérateurs ont eu jusqu'à 3.5 % de leur trafic infecté et, devant l'ampleur des faits, ont accepté de rembourser les victimes.

Ce virus, ciblant les plateformes Symbian, a été signalé dans plus de 18 pays à travers l'Europe, l'Asie et l'Amérique du Nord. 115 000 appareils mobiles ont été infectés et plus de 450 000 MMS ont été envoyés à l'insu des victimes. Pour la première fois, on constate qu'un ver mobile peut se propager aussi rapidement qu'un virus sur PC.

A savoir

A cette époque, Symbian était la plateforme la plus populaire pour les smartphones avec un nombre d'utilisateurs dans le monde se chiffrant en dizaines de millions. L'objectif derrière CommWarrior était la propagation maximale du ver.

Bien que cela ait engendré des dégâts financiers pour les utilisateurs, les attaquants, à cette époque, ne se préoccupaient pas de monétiser leurs attaques.

2006 : L'appât du gain !

Pour la première fois, en 2006, un Cheval de Troie connu sous le nom de RedBrowser a été conçu pour infecter un grand nombre de téléphones via la plateforme Java 2 Micro Edition (J2ME). A cette époque, la majorité des téléphones étaient compatibles avec Java et permettaient l'exécution d'applications Java téléchargées depuis Internet. Plutôt que de développer un logiciel malveillant spécifique à un OS, les auteurs de virus ont donc porté leurs efforts sur J2ME afin de pouvoir cibler non seulement les utilisateurs de Symbian mais également ceux utilisant d'autres plateformes.

RedBrowser a été le premier cheval de Troie à explicitement dérober de l'argent aux utilisateurs de téléphones portables. Pour ce faire, il se faisait passer pour un utilitaire d'accès à Internet, alors qu'en réalité, il envoyait des SMS à différents numéros surtaxés. Le possesseur du téléphone se voyait ainsi facturé 5$ par SMS envoyé. L'utilisation de logiciels malveillants mobiles devient donc un moyen de générer de l'argent.

A savoir

Jusqu'à l'apparition de RedBrowser, l'infection par logiciels malveillants de tout type de téléphone mobile semblait impossible. L'apparition de chevaux de Troie pour J2ME est un événement aussi important que l'apparition du premier ver pour smartphones en 2004. Les SMS représentaient à cette époque pratiquement le seul vecteur de monétisation pour les auteurs de virus mobiles.

2007-2008 : La période transitoire…

En 2007 et 2008, on constate une quasi stagnation dans l'évolution des menaces mobiles mais une augmentation en volume des virus envoyant des SMS à des numéros surtaxés à l'insu des utilisateurs de téléphones.

2009 : Les prémices des botnets sur mobiles

Au début de l'année 2009, Fortinet découvre Yxes (anagramme de " Sexy "), un logiciel malveillant qui se cache derrière l'application " Sexy View " d'apparence légitime et certifiée Symbian. Une fois infecté, le téléphone portable de la victime communique son répertoire téléphonique à un serveur central, qui à son tour commande l'envoi aux contacts du répertoire de l'utilisateur de SMS incluant un lien URL. En cliquant sur ce lien, les destinataires téléchargent depuis Internet une copie du ver sur leurs propres téléphones, participant ainsi à sa propagation.

Yxes s'est essentiellement attaqué à l'Asie où il a infecté au moins 100 000 appareils en 2009.

A savoir

Yxes est marquant dans l'évolution des virus mobiles à plusieurs titres. D'abord, il est considéré comme le premier logiciel malveillant visant la version 9 du système d'exploitation Symbian. Ensuite, c'est également le premier logiciel malveillant permettant d'envoyer des SMS et d'accéder à Internet à l'insu de l'utilisateur mobile, ce qui représente une innovation technologique dans les programmes malveillants. Enfin, son modèle de propagation hybride - SMS avec lien et conversation avec un serveur distant - fait redouter aux analystes anti-virus qu'il soit l'annonciateur d'une nouvelle gamme de virus : les botnets sur mobiles. L'avenir validera cette crainte.

2010 : L'ère de l'industrialisation des virus mobiles

2010 marque un tournant dans l'histoire des virus mobiles. L'utilisation des virus mobiles passent des mains de développeurs peu scrupuleux localisés à de véritables réseaux cybercriminels organisés. C'est en sorte le début de l'ère de " l'industrialisation des virus mobiles " où les attaquants se rendent compte que les virus mobiles peuvent facilement leur rapporter beaucoup d'argent et décident de les exploiter plus intensivement.

C'est à cette époque d'ailleurs que l'on rencontre Zitmo. Ce virus est la première extension mobile connue de ZeuS, un cheval de Troie bancaire pour PC très virulent. Zitmo intercepte les SMS expédiés par les banques aux clients pour détourner les opérations bancaires en ligne.

Cette année là, d'autres virus font également couler beaucoup d'encre, comme Geinimi, le premier logiciel malveillant à s'attaquer à la plateforme Android et également la première véritable instance de botnet mobile. Geinimi communique avec un serveur distant qui lui envoie des commandes comme l'installation ou la suppression de certains logiciels sur le smartphone.

A savoir

Outre les menaces visant le système d'exploitation Android, l'autre fait plus inquiétant est la monétisation des attaques qui marque l'entrée dans l'ère de la cybercriminalité sur mobiles.

2011 : Android en ligne de mire !

Alors que les attaques sur Android s'intensifient, 2011 voit l'apparition de virus beaucoup plus évolués. Notamment, DroidKungFu, qui, aujourd'hui encore, est reconnu comme l'un des virus mobiles les plus avancés d'un point de vue technologique. Il cherche à mettre le téléphone portable sous contrôle et pour cela, " roote " le téléphone à l'aide d'exploits connus (exploid uDev, Rage Against The Cage…). Résultat, l'attaquant peut ouvrir une page web de son choix sur le téléphone, installer ou enlever des applications… DroidKungFu met également en place des mesures pour passer inaperçu aux yeux des analystes anti-virus. Le combat cybercriminels/antivirus sur mobiles est lancé. Comme la plupart des virus jusqu'à présent, DroidKungFu était généralement disponible depuis des boutiques en ligne non officielles et forums en Chine.

Plankton est un autre logiciel malveillant qui apparaît en 2011. C'est probablement le plus répandu de tous, et encore aujourd'hui il sévit de manière importante. Présent sur Google Play, la boutique en ligne officielle d'applications Android, et parfois simplement considéré comme un kit de publicité trop agressif, il modifie la page d'accueil du navigateur mobile ou ajoute de nouveaux raccourcis et marque-pages sur le téléphone portable…

A savoir

Avec Plankton, on joue dans la cour des grands ! Ce logiciel malveillant se retrouve dans les 10 virus les plus prévalents, toutes catégories confondues, c'est à dire qu'il est aussi fréquent que les virus PC les plus virulents. L'époque où les virus mobiles restaient en retrait des virus PC est terminée. En l'occurrence pour Plankton, on compte 5 millions d'appareils infectés à ce jour.

2013 : Vers de nouveaux modes d'attaques

2013 marque l'arrivée de FakeDefend, le premier ransomware sur Android visant les téléphones mobiles. Caché derrière un faux anti-virus, ce logiciel malveillant suit le même mode opératoire que les faux antivirus sur ordinateurs. Il bloque le téléphone et exige de la victime qu'elle paie une rançon (sous forme d'une souscription AV extrêmement élevée dans ce cas) pour récupérer le contenu de son appareil. Toutefois, le paiement de la rançon n'aide en rien car le téléphone doit être réinitialisé par défaut pour rétablir la fonctionnalité.

C'est également en 2013 qu'apparaît Chuli, la première attaque ciblée contenant un logiciel malveillant Android. Le compte mail d'un activiste de la Conférence Mondiale Uyghur, qui se tenait les 11-13 Mars 2013 à Genève, a été utilisé pour viser des comptes de militants et défenseurs Tibétains des Droits de l'Homme. Ce logiciel malveillant visait à récolter des données telles que les SMS reçus, les contacts de la carte SIM et du téléphone, les informations de géolocalisation, et enregistrait les appels du téléphone de la victime. Toutes ces informations étaient ensuite envoyées à un serveur distant.

A savoir

2013 peut être considérée comme l'année de la professionnalisation des attaques mobiles. Plus ciblés, plus sophistiqués, FakeDefend ou encore Chuli sont des exemples d'attaques pouvant être comparés à ceux que nous connaissons aujourd'hui sur les ordinateurs.

De plus, avec une attaque comme Chuli, on peut se demander si nous ne sommes pas en train d'entrer dans l'ère de la cyber-guerre mobile et de ce fait, le début de l'implication potentielle de gouvernements et autres organisations nationales dans l'origine de ces attaques…

Prochain virus ? En matière de cybercriminalité, il est toujours difficile de prédire ce qui arrivera l'année prochaine et encore moins durant les 10 prochaines années. Le paysage des menaces mobiles a considérablement changé au cours de ces dix dernières années, et, les cybercriminels se sont efforcés à trouver de nouvelles techniques, toujours plus ingénieuses pour gagner de l'argent.

Face à l'explosion du marché des smartphones et autres technologies mobiles, on peut cependant prédire dans les années à venir la convergence des virus mobiles et des virus PC. Tous les virus seront alors " mobiles " car tout sera devenu " mobile ".

Au-delà des appareils mobiles, la prochaine cible des cybercriminels pourrait être l'Internet des Objets (Internet of Things en anglais ou IoT). Difficile d'évaluer le nombre d'objets connectés sur le marché dans 5 ans, mais à en croire les estimations de Gartner, 30 milliards d'objets seront connectés en 2020 alors qu'IDC estime ce même marché à 212 milliards. Alors que de plus en plus de fabricants et de fournisseurs de services misent sur l'opportunité commerciale que représentent ces objets, la sécurité n'a pas encore été prise en compte dans le processus de développement de ces nouveaux produits. Une nouvelle aubaine pour les cybercriminels ?

Cliquez pour agrandir l'image